本日はAzureの小ネタ枠です。

EntraIDを使ってOpenIDConnectの認可コードフローを試したのでその設定と実施手順を記事に残します。

OpenIDConnect

OpenIDConnectはOAuth2.0に基づいて策定されたユーザの認証プロトコルです。

本記事ではOpenIDConnectに関する詳細な解説は省きます。

以下の書籍のチュートリアル章で解説されているOpenIDConnectの認証手順を参考にしました。

こちらの書籍ではGoogleCloudPlatformを用いて解説されている作業手順をAzurePortal環境に置き換えて実施しています。

authya.booth.pm

EntraIDへのアプリの登録

グローバル管理者の権限を持ったアカウントでAzurePortalにサインインします。

portal.azure.com

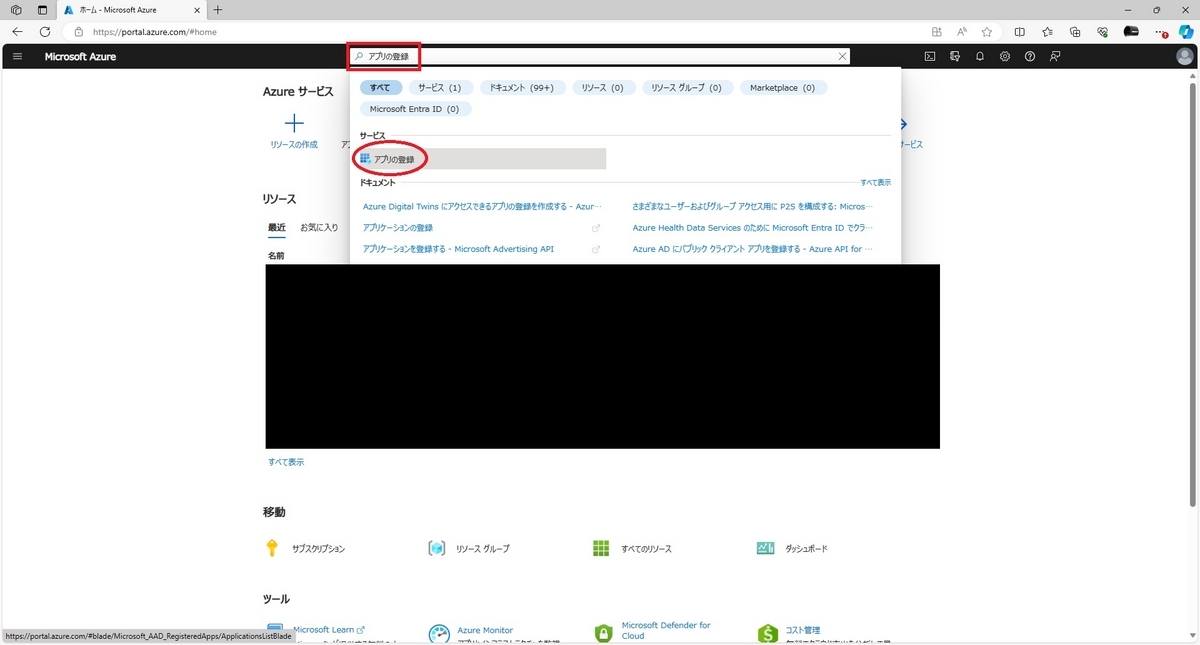

[アプリの登録]ページに遷移します。

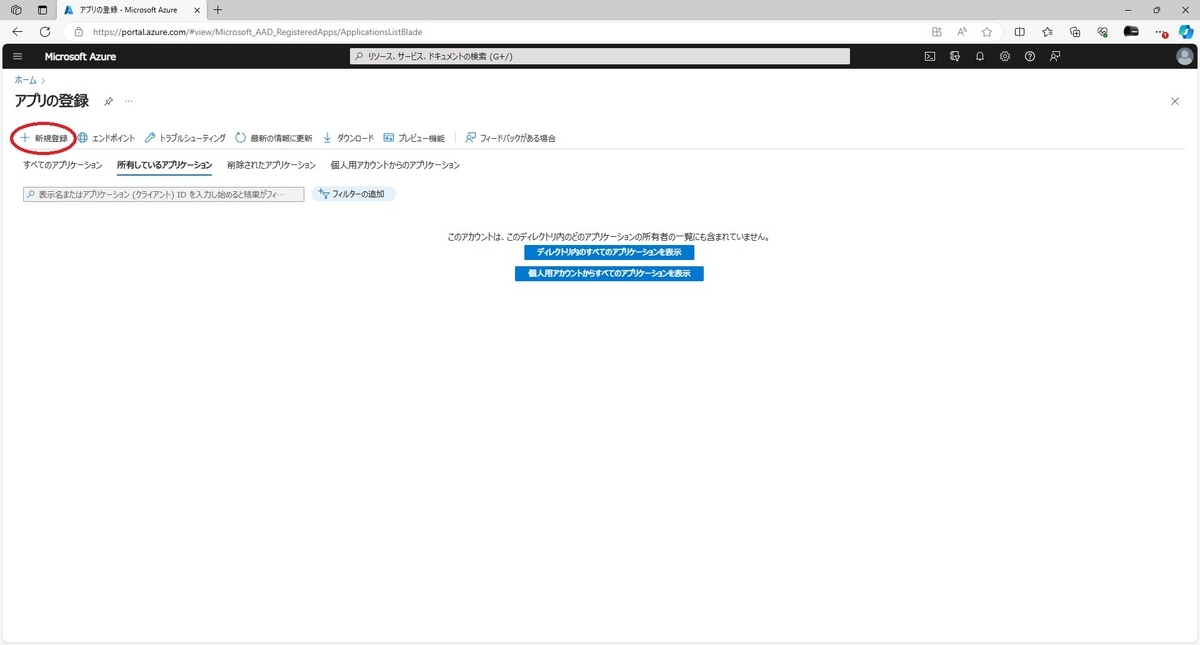

[+新規登録]をクリックして新規アプリケーションを作成します。

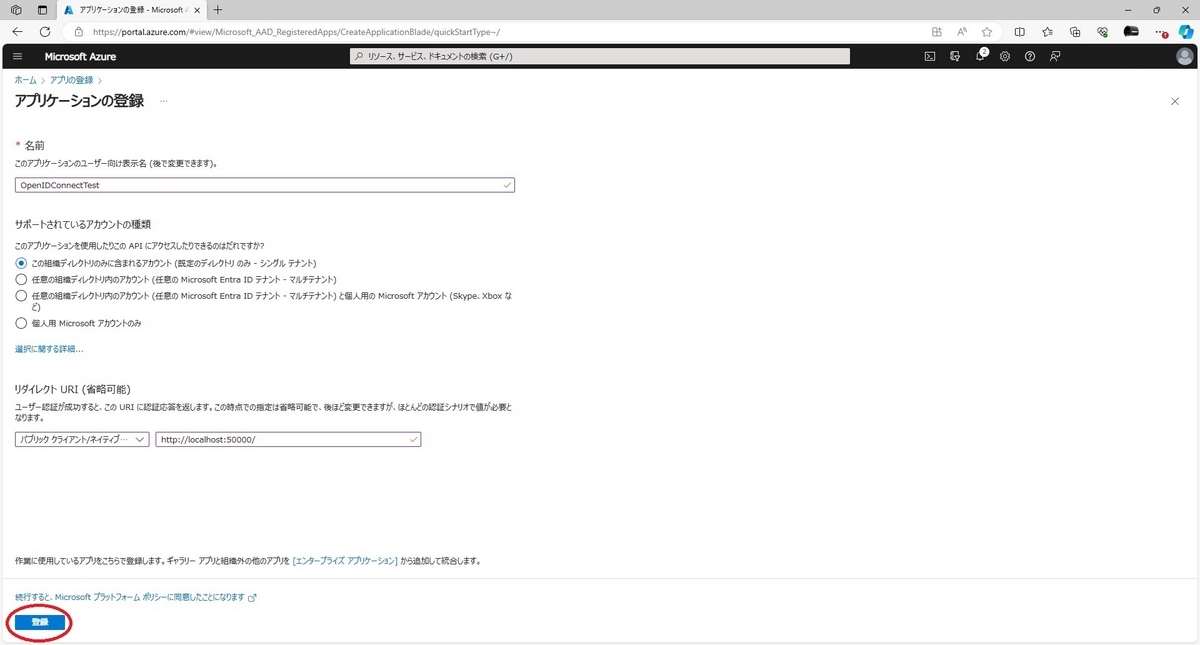

アプリケーションの登録ページが開くので以下の通り設定して[登録]を行います。

| 項目 | 設定内容 |

|---|---|

| 名前 | 任意のアプリケーション名 |

| アカウントの種類 | 組織ディレクトリに含まれるアカウント |

| リダイレクトURI | パブリッククライアント/ネイティブ http://localhost:50000/ |

リダイレクトURIは結果確認を容易にするためにローカルホスト(127.0.0.1)を指定しています。

これでアプリの登録は完了です。

ここに表示される[アプリケーション(クライアント)ID]と[ディレクトリ(テナント)ID]を使って認証が行えます。

次の記事では作成した環境を使って実際に認可コードフローを試してみます。

bluebirdofoz.hatenablog.com

2023/12/13追記

認可コードフローを利用する場合、初期の記事で実施していた以下の設定は不要でした。

パブリッククライアントフローを有効にするには[認証]タブを開き、[パブリッククライアントフローを許可する]を[はい]に切り替えて設定を[保存]します。

[パブリッククライアントフローを許可する]は[いいえ]のままでも認可コードフローを利用できます。